《Thermal Imaging Attacks on Keypad Security Systems》(ICETE) 2016

摘要

- 讨论对各种键盘设备(ATM、密码锁或计算机键盘)的热成像攻击问题

- 基于热成像相机的PIN攻击非常容易实施,几乎在各种情况下都能奏效

攻击场景

攻击者通过安装微型摄像机、更换键盘为记忆性键盘来获得PIN码,但这些攻击需要对ATM机做侵入式的交互,而且很容易被旁观者发现

如今,热成像相机的价格和尺寸都比过去低得多,一些制造商还生产与智能手机兼容的特殊热成像模块

在研究中使用的热成像摄像机:Testo Thermal Image 890,工作频率33Hz,标准分辨率为640 x 480,在超分辨率模式下可扩展至1280 x 960

攻击者保持完全匿名,并且不对被攻击设备做任何修改;攻击者使用带有热成像相机的智能手机,记录键盘的热成像——旁观者看来,攻击者只是在排队时玩手机

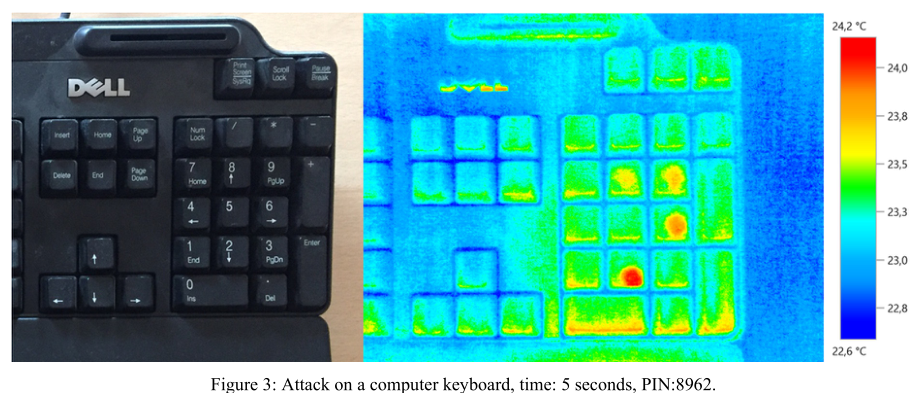

攻击场景1 Computer Keyboard

- 攻击者尝试获得验证码,或者登录密码

- 对戴尔键盘做攻击,密码由打字速度快的人输入

- 由于等待时间较长,很难确定按键的顺序,但仍然可以确定哪些按键用于输入密码

- 对于内置笔记本电脑键盘,部分按键受到内部系统温度影响,温度远高于环境温度,甚至高于人体温度——此时在本文攻击场景中无法识别按下的键

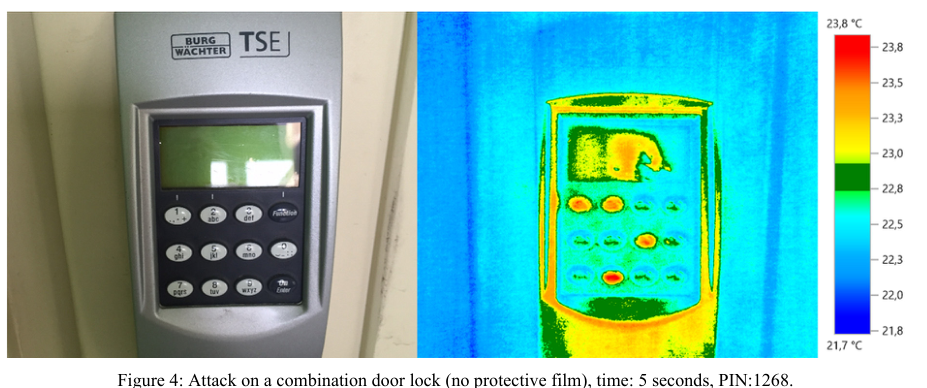

攻击场景2 Digital Door Lock

- 考虑了两种类型的组合门锁:键盘上有保护膜的和没有保护膜的。尝试的场景相当简单:我们等待一个授权的人走近门,输入密码,然后进去。同时我们记录了热成像镜头。即使在30秒的长时间休息后,也很容易破译代码数字;随着等待时间的减少,甚至建立数字的顺序也不成问题(图4)。

- 考虑两种类型的门锁:键盘上有保护膜的、没有保护膜

- 攻击场景:等待一个授权的人走近,输入密码,然后进去。之后记录键盘的热成像

- 在30秒后,也很容易破译PIN码;随着等待时间的减少,甚至可以得知按键顺序

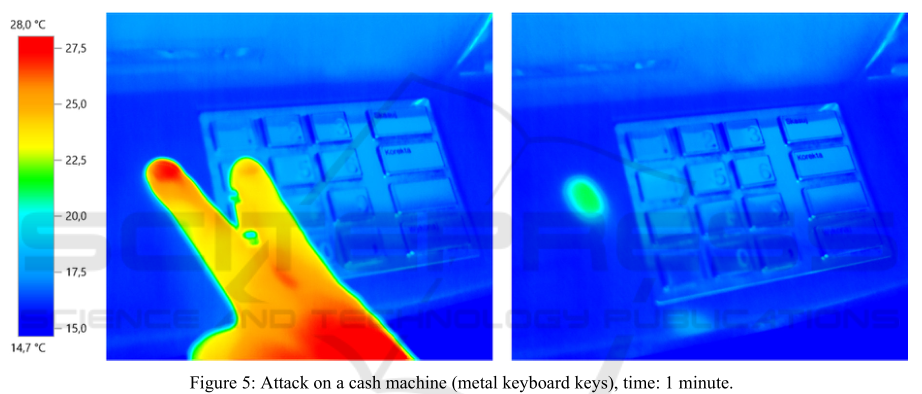

攻击场景3 Cash Machine

- 考虑ATM的位置:室内、半开放、户外

- 同时记录了提款机的按键声音

- 首先获取用户与提款机交互的平均时间(假设一个快速提现场景):

- 从输入PIN的那一刻算起,活动持续25-30秒

- 用户想要确认交易时,活动时间增加10-15秒

- 提款机使用金属键盘

- 所有试图从输入PIN获取热成像的尝试都以失败告终,但提款机外壳上的热量仍然可见

- 失败的原因是,按键中使用的金属的散射能力非常低

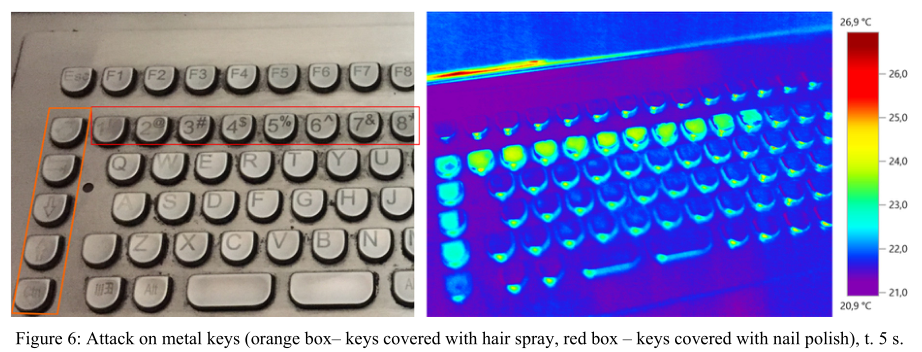

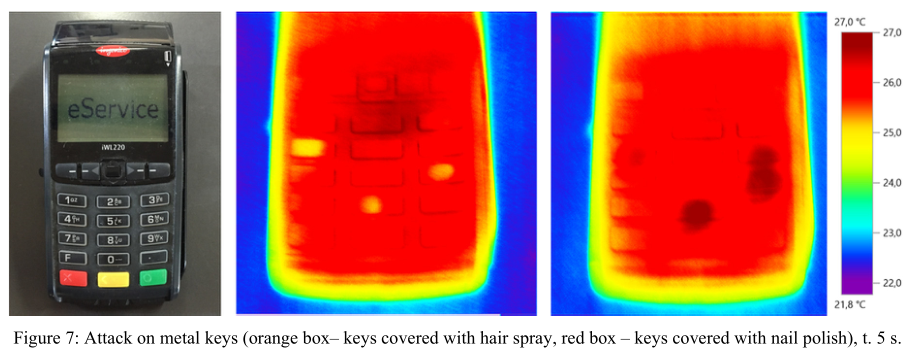

- 本文之后设计了一种攻击的修改方案:在攻击之前,键盘上覆盖一层薄薄的隔离物。隔离物可以是在键盘表面产生薄膜的任何喷雾,如发胶或防晒喷雾——测试了各种隔离物,最有效的是指甲油,无形、耐用、够厚

- 用指甲油覆盖0-9,攻击PIN码,能够在1min的时间里获得正确的按键顺序

攻击场景4 Payment Terminal

- 移动支付终端具有集成结构——键盘与其他电子设备位于同一外壳中,并且由于微处理器和其他元件产生的热量,设备的温度很高

- 两种类型的攻击——这两种情况下,很容易识别出终端上按下的键

- 利用手的温度低于终端温度

- 假设客户已经在建筑物中呆了一段时间,手的温度与正常人的体温相当

总结

略