《PASSTRANS: AN IMPROVED PASSWORD REUSE MODEL BASED ON TRANSFORMER》(ICASSP,2022)

摘要

- 提出了一个密码重用模型PassTrans,并模拟了凭证篡改攻击

- 在泄露密码数据集上评估了该模型的性能,结果显示67.51%的账户在1000次猜测下是可破解的

介绍

- 2014年,Das等人[5]首先研究了密码重用的威胁,提出了一种跨站密码猜测算法。他们假设用户的新密码可以通过一些转换规则修改其旧密码来生成。但是规则的优先级在算法中是固定的,并且没有考虑混合多个规则

- 2016年,王等人[6]提出了Targuess II。他们训练获得每个规则的概率,以获得一个猜测密码的概率(trained the probability of each rule to obtain the probability of a guessing password.)

- Pal等人[7]介绍了一种基于深度学习的密码相似度模型:Pass2path。他们模型的输出是泄露密码到目标密码的转化路径。但是,该模型可能会生成无效的生成路径,且只能cover相关的密码

- 本文使用神经网络来自动提取转换规则。为了获得可见的特征提取能力,基于transformer [8]构建模型。密码直接输入到模型PassTrans中,在没有转换规则的情况下获得猜测

- 实验表明,PassTrans在1000次猜测下可以破解67.51%的密码,其性能优于Pass2path

OUR PROPOSED METHOD

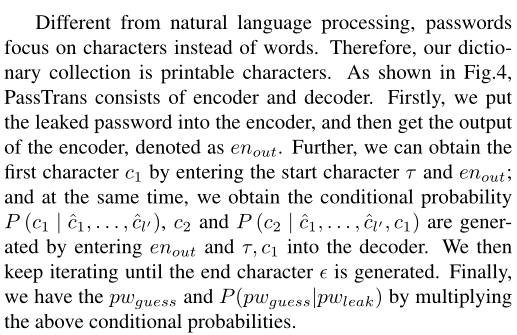

- 基于Transformer来做,Head为4,encoder和decoder都为3层,dimension为64

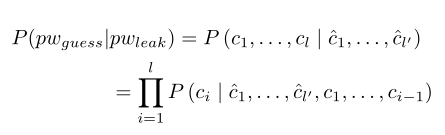

- 假设泄露的密码是pwleak,猜测的密码是pwguess,建模条件概率:

字典为可打印的字符

模型结构:

生成输出:beam search

- 在每次迭代中选择top q paths

- 迭代直到结束字符出现,此时产生一个猜测

- 输出猜测值

- 该算法利用贪婪算法并修剪生成树,显著提高了生成效率

通过增加长度标准化和覆盖惩罚来改善[16]beam search的问题

EXPERIMENTS AND RESULTS

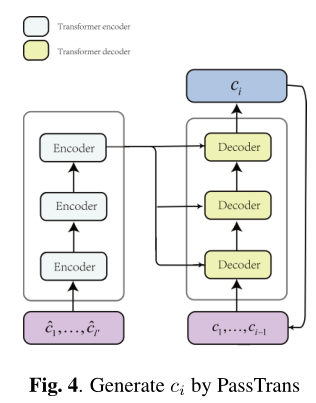

- 仅仅比较Pass2path,因为论文表明它由于Das等人的方法和TargessII

Password Datasets

4iQ

Pastebin [18],widely used in the research of password vault [18, 19]. And it includes 276 user password sets.

Experiment Setup

- 具有相同电子邮件的密码被聚合为一个密码集

- 4iQ数据集的80%用作训练集,剩余的20%用于测试,Pastebin 用于测试

- 实验中,产生了1000个猜测,并按概率递减排序

- 从测试集中,选取10万个用户,然后为每个用户分别选取一对密码作为泄露密码和目标密码进行评估

Analysis

- 看到两个模型的猜测成功率都大于50%。这在日常生活中是合理的,因为一些用户可能会重复使用他们的旧密码而不做任何修改

CONCLUSION

略